技术支持

- 售后服务

- 常见问题

- 漏洞预警

- 网址检测

- 网址举报

售后服务

-

热线电话

热线电话

0571-87555767 -

政安服务QQ

浙江政安客服

3169386520 -

安全服务工程师

黄志伟

13057818010

-

安全应急工程师

祝永伟

18658898905 -

执法办案区智能监管工程师

潘秀杭

13805713794 -

多维信息感知工程师

潘秀杭

13805713794

常见问题

-

问:为什么使用创宇盾云防护后,我网站的IP变了?

答:创宇盾云防护为用户网站提供了革命性的替身安全模式。由于用户修改了相关的网站域名记录,黑客通过网站域名记录获取的将是创宇盾云防护某个防护节点的IP地址,进而尝试渗透或DDoS的目标,也都是创宇盾云防护的相应安全节点。

由于创宇盾云防护的安全节点均经过定制的服务器加固,并且在部署形式上,提供了完备的冗余方案和专用的防入侵节点。创宇盾云防护就像用户在互联网上的替身一样,有效为用户源站的真实服务器屏蔽掉来自外界的各种威胁。

-

问:使用创宇盾云防护会影响ICP备案吗?

答:不会。

1、根据《非经营性互联网信息服务备案管理办法》及工信部网站发布的《ICP备案流程》显示,网站所有者应向网站服务器托管单位发起备案申请,由IDC接入商(服务器托管商)负责备案事宜。创宇盾云防护不是网站的实际服务器接入商,不负责网站备案。

2、目前具备取消网站备案的单位包括工信部下属的各省通信管理局、电信运营商、网站服务器托管商,据了解,国内绝大多数服务器托管商(阿里云、腾讯云、景安等)、运营商通常是在机房出口进行流量监控,来确定域名指向备案IP,而不是通过PING。

3、根据2016年12月中央网信办及工信部联合下发的《互联网基础管理专项行动工作方案》、2017年7月7日工信部下发的《关于进一步加强未备案网站管理工作的通知》要求“从事内容分发网络业务(CDN)的企业应按照网站备案管理要求,建设相应系统并与部、省“备案系统”对接,及时报备IP地址使用情况”,知道创宇作为由工信部认可的拥有其核发的CDN牌照(编号:B1.B2-20160020,全国仅有44家)单位,已与工信部完成系统对接,不会因为使用创宇盾云防护服务,而导致备案取消。

-

PHP、ASP、ASP.NET、JSP网站使用创宇盾云防护后,修改代码获取访客真实IP

使用创宇盾云防护等CDN架构服务后,创宇盾云防护节点将位于用户与访客之间,原来的通过“REMOTE_ADDR”获取访客真实IP的方法将失效,此时如果还用这个方法,将获取到创宇盾云防护节点IP,而非访客真实IP。

针对上述问题,创宇盾云防护会向网站源服务器传递访客真实IP,网站代码中只需将原来的“REMOTE_ADDR”调整为“HTTP_X_CONNECTING_IP”即可。

以下为ASP、ASP.NET、PHP、JSP代码示例:

ASP:Request.ServerVariables("HTTP_X_CONNECTING_IP")

ASP.NET(C#):Request.ServerVariables["HTTP_X_CONNECTING_IP"]

PHP:$_SERVER["HTTP_X_CONNECTING_IP"]

JSP:request.getHeader("HTTP_X_CONNECTING_IP")

-

在阿里云(万网)注册的域名如何修改成创宇盾云防护NS地址

1、登录阿里云(www.aliyun.com)

2、进入控制台后,点击菜单进入域名列表,点击域名列表后面的“管理”

3、进入域名管理页面,点击后面的NS地址后面的“修改DNS”

4、在红框中输入创宇盾云防护的NS地址,然后输入确认

5、然后页面会提示修改成功。

-

为什么有的时候,创宇盾云防护会将电信节点分配给联通用户

1、创宇盾云防护系统的主要分配策略为:

根据ISP商分配,即电信分配电信,联通分配联通

2、除此以外,创宇盾云防护CDN系统中有一套完善的节点状态监控系统:

节点状态监控系统会实时获取各个节点的状态、负载情况,如果检测到某个节点或者某条线路负载较高、任务较重,可能会影响到性能,则会将该节点权重降低,降低其被分配到的机率,而将其它性能较好的节点权重调高,提高被分配到的机率。

如果某一时间,联通节点普遍压力较大,则会将少部分联通用户引至速度状态良好的电信节点,从而达到为部分节点或线路降压的目的,全面提升系统的稳定性。

创宇盾云防护的节点调整是全自动实时动态的,一般而言,以天为单位的话,被引至异网用户量不超过0.5%。

-

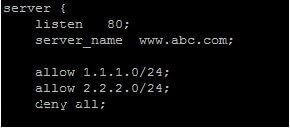

Nginx如何设置只允许创宇盾云防护IP访问(WEB服务器版)

nginx版:一般一个网站只有一个网站时,一般修改nginx配置目录下的nginx.conf,一般有多个网站时,可能要修改nginx配置目录下的conf.d/具体网站配置文件.conf,修改时以实际情况为准。

示例如上图,在nginx配置文件的server区域中配置,比如创宇盾云防护的节点组有两种,分别是 1.1.1.0 ~ 1.1.1.255和2.2.2.0 ~ 2.2.2.255,那么配置allow 1.1.1.0/24就代表对整个IP段充许,而deny all;代表除以上外,对其它都是不充许的。

注意:实际设置时,节点IP请以创宇盾云防护官网上公布的实际节点IP为准,同时请务必在设置完成后,重启nginx使其生效。 -

Apache如何设置只允许创宇盾云防护IP访问(WEB服务器版)

apache版:通常修改httpd.conf,如果具体网站配置在其它目录或文件中,需要在具体配置文件中修改。

Options Indexes FollowSymLinks

AllowOverride None

Order deny,allow

Allow from 1.1.1.0/24

Allow from 2.2.2.0/24

Deny from All

配置示例如上,在apache配置文件中找到对应网站的配置,并搜索下有没有Order deny,allow,如果没有这一项,可以重新创建一如上配置内容,如果有直接修改即可,比如创宇盾云防护的节点组有两种,分别是 1.1.1.0 ~ 1.1.1.255和2.2.2.0 ~ 2.2.2.255,那么配置allow from 1.1.1.0/24就代表对整个IP段充许,而deny from all代表除以上外,对其它都是不充许的。注意:实际设置时,节点IP请以创宇盾云防护官网上公布的实际节点IP为准,并将上面的网站根目录路径改成实际路径,同时请务必在设置完成后,重启apache使其生效。

-

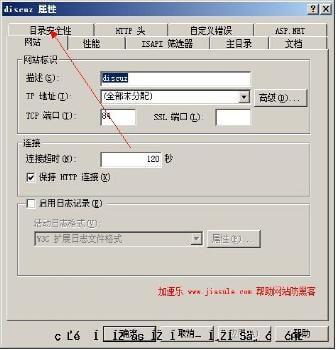

IIS如何设置只允许创宇盾云防护IP访问(WEB服务器版)

IIS版,一般是有多少网站在用创宇盾云防护,且正在受到攻击,需要创宇盾云防护最强安全保护,就对多少个IIS上的配置进行设置。

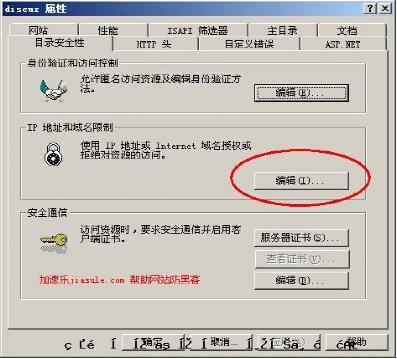

进入具体的网站的IIS配置管理(选择网站——属性)中

进入目录安全性

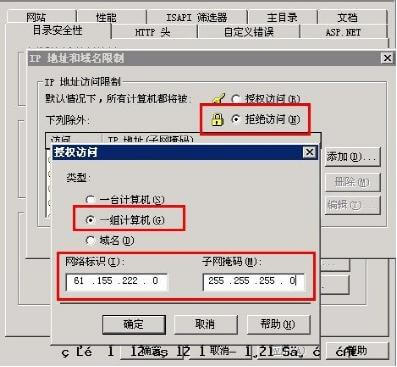

选择IP地址和域名限制中选择编辑

按如上设置添加创宇盾云防护的节点开始部分和子网掩码255.255.255.0。

-

阿里云(万网)修改DNS解析指向到创宇盾云防护别名地址

1、登录阿里云:www.aliyun.com

2、进入控制台,选择左侧域名管理页面,并点击解析。

3、进入域名解析的高级设置,点击要修改的域名的原解析记录(如本图中以www示例)

4、将记录类型修改为CNAME记录,将记录值修改为创宇盾云防护的别名地址,然后点击保存。

5、等待生效即可。

-

如何禁止使用IP地址访问

(一)IIS 禁止IP直接访问配置方法

1、打开控制面板->internet信息管理服务器,选择需要绑定域名的网站。

2、点击绑定,选择编辑。添加需要绑定的域名

3、重启IIS服务器。

(二)Apache 禁止IP直接访问配置方法

1、打开配置文件httpd.conf。

2、在配置文件末添加如下一行配置:

ServerName 202.121.43.* Order Allow,Deny Deny from all DocumentRoot "/wwwroot" ServerName www.waftest.cn

3、重启apache服务器。

(三)Nginx 禁止IP直接访问配置方法

1、打开Nginx服务器配置文件。

2、找到server配置,如下:

server{ listen 80; server_name waftest.com; index index.html index.htm index.php; root /home/wwwroot; ……略……}

3、添加如下红色代码:

server{ listen 80; server_name waftest.com; index index.html index.htm index.php; root /home/wwwroot; if ( $host ~* "\d+\.\d+\.\d+\.\d+" ) { rewrite ^(.*) ; }……略……}

5、重启nginx服务器。

-

提示“504连接源站超时”是怎么回事

一、如果您是网民:

可能由于您访问的网站存在技术故障,暂时无法访问,您可以稍候再尝试访问,或尝试联系网站管理员寻求解决。

二、如果您是网站管理员,可以尝试通过以下方法排查原因:

出现“504连接源站超时”一般是如下原因:

1、您的服务器宕机

如果网站服务器宕机,如断网、关机、网络不稳定、关闭IIS/nginx/apache等,均会造成节点无法取源,从而显示504

、机房或服务器防火墙拦截了节点

服务器是否有安全狗、D盾等防火墙等软件拦截了知道创宇云安全节点IP,造成知道创宇云安全节点暂时无法访问您的网站。可设置知道创宇云安全的节点IP为白名单,就能够解决此问题。

漏洞预警

-

微软NTLM协议曝出重大漏洞 现有缓解措施很难彻底修复

-

MongoDB 数据库: 泄露超 2.75 亿条印度公民信息记录

网址检测

网址举报

-

网址举报说明

被举报的网址有木马、钓鱼、诈骗、色情、赌博等行为的,会配合相关机构对用户进行预警提示。